Durante el primer semestre del año, la mayoría de los pagos digitales relacionados con el secuestro de datos (ransomware), reportados ante la Oficina de Control de Delitos Financieros de Estados Unidos (FinCEN), se ejecutaron con bitcoin (BTC), la criptomoneda líder, que califican como el método de pago más común para ese tipo de actividades ilícitas.

Así lo destaca el organismo regulador estadounidense (FinCEN) en su más reciente informe, titulado “Análisis de Tendencias Financieras: Tendencias de ransomware en los datos de la Ley de Secreto Bancario entre enero de 2021 y junio de 2021”.

En el documento, de 17 páginas y colgado en el sitio web de la FinCEN la semana pasada, destacan que, de los USD 66,4 millones que se transaron en operaciones relacionadas con ransomware mensualmente (de enero a junio), al menos USD 45 millones se enviaron en BTC.

También resaltan a la criptomoneda Monero (XMR), que es privada o anónima (AEC), y que fue altamente solicitada por los delincuentes en ese período. De hecho, su uso está en aumentando en comparación con el año pasado.

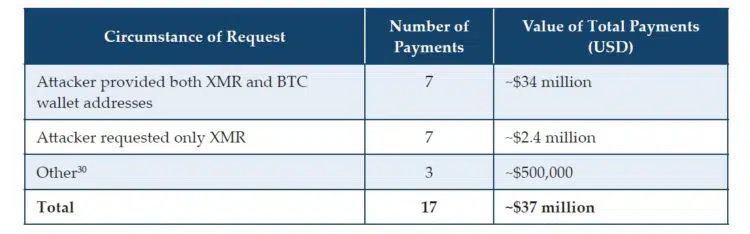

Indican que 17 reportes de actividades sospechosas (SAR, por sus siglas en inglés) fueron notificados ante la FinCEN en el lapso mencionado, en donde los ciberdelincuentes exigían pagos en XMR, proporcionando direcciones de esa criptomoneda, así como de BTC.

Según la FinCEN, el total de la actividad sospechosa de ransomware en los primeros seis meses del año escaló hasta los USD 590 millones, superior a los USD 416 millones registrados el año pasado.

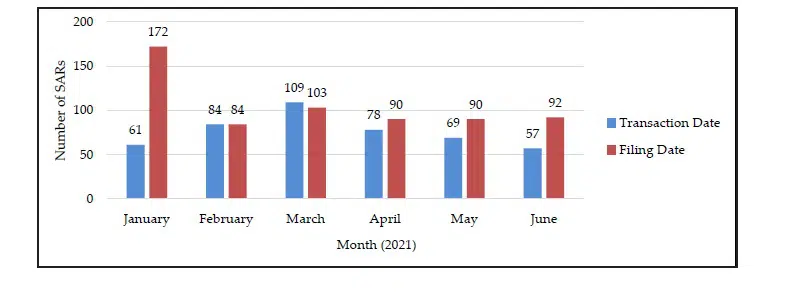

Todo esto se sabe porque en el período de revisión hubo, en total, 635 SAR presentados (y evaluados), así 458 transacciones notificadas, lo que equivale a un 30% más que en 2020.

Las tendencias representadas en este informe ilustran la identificación y el informe de eventos de ransomware por parte de las instituciones financieras y pueden no reflejar las fechas reales asociadas con los incidentes de ransomware.

Oficina de Control de Delitos Financieros de Estados Unidos (FinCEN).

También hubo identificación dentro de las wallets

La FinCEN no se quedó solo en criptomonedas. Identificaron al menos 177 direcciones de billeteras digitales (wallets), donde convivían las principales 10 variantes de ransomware.

Explicaron, antes, que quienes actúan en con ese programa, desarrollan sus propias versiones del ataque, conocidas como «variantes», las cuales reciben nuevos nombres basándose en cambios de software o para denotar la amenaza que está detrás del malware.

Dicen que identificaron 68 variantes reportadas en SAR durante el período de revisión y que las notificadas con mayor frecuencia fueron REvil, Sodinokibi, Conti, DarkSide, Avaddon y Phobos.

Volviendo a las wallets, remarcan que tuvieron que realizar un análisis para determinar la fuente de los fondos que las víctimas usaron para pagar los rescates. Aclaran, también, que no todo el dinero enviado desde las direcciones de billeteras identificadas está definitivamente relacionado con pagos de ransomware.

Sin embargo, sí sostienen que las billeteras están asociadas con las 10 principales variantes examinadas y que enviaron BTC valorados en USD 5,2 mil millones a entidades conocidas, directa o indirectamente.

El 51% de esos envíos fue a exchanges, 43% a otras divisas virtuales convertibles (CVC, por sus siglas en inglés), 5% al mercado negro y un 1% a servicios mixtos.

Estos porcentajes identifican transacciones rastreadas a entidades conocidas y pueden no representar las ubicaciones finales de retiro de efectivo después de la ofuscación de fondos.

Oficina de Control de Delitos Financieros de Estados Unidos (FinCEN).

El secuestro de datos se dio, generalmente, a través de TOR

Algo a destacar del informe de la FinCEN es que determinan que la mayoría de las víctimas se comunicaban con los delincuentes a través de The Onion Router (TOR), correos electrónicos cifrados, no cifrados y portales web no identificados, proporcionados por los atacantes.

Recuerda el ente gubernamental que TOR usa un cifrado para permitir la navegación anónima a medida que el tráfico se mueve dentro de una red, y que los afectados «se relacionaron principalmente con los actores de amenazas utilizando un sitio web Tor proporcionado por los atacantes para negociar el pago relacionado con el ransomware».

Después de negociar el monto del rescate, la víctima realizaba el pago a cambio de las claves de descifrado. Algunas variantes requerían más negociaciones y demandas de pago cada vez mayores incluso después de que se realizaban los pagos iniciales.

Oficina de Control de Delitos Financieros de Estados Unidos (FinCEN).

EE. UU. sancionará a quienes paguen por rescates

No es la primera vez que EE. UU. interviene en el tema del secuestro de datos. En septiembre, se conoció que ese país estaba fijando medidas para sancionar a las personas y empresas que paguen rescates en criptomonedas suscitados a partir de estos ataques.

Tal y como informaron en CriptoNoticias, la medida apunta a la posibilidad de que el gobierno de Joe Biden prepare un grupo de acciones contra esos ataques, incluyendo sanciones a los pagos realizados.

Y al otro lado del charco, en España, se sabe que el gobierno de ese país ha gastado 2,1 millones de euros para atender las denuncias relacionadas con ransomware, todo a raíz del ciberataque sufrido el 9 de junio pasado.

Según lo reportamos, el Estado ha tenido que pagar esa suma a diversas compañías que ha contratado para investigar el ataque y solucionar los inconvenientes técnicos derivados de este.